首页

技术小册

AIGC

面试刷题

技术文章

MAGENTO

云计算

视频课程

源码下载

PDF书籍

「涨薪秘籍」

登录

注册

函数参数与返回值

传递变长参数

defer 和追踪

内置函数

递归函数

将函数作为参数

闭包

应用闭包:将函数作为返回值

使用闭包调试

计算函数执行时间

通过内存缓存来提升性能

声明和初始化

切片

For-range 结构

切片重组(reslice)

切片的复制与追加

字符串、数组和切片的应用

声明、初始化和 make

测试键值对是否存在及删除元素

for-range 的配套用法

map 类型的切片

map 的排序

将 map 的键值对调

标准库概述

regexp 包

锁和 sync 包

精密计算和 big 包

自定义包和可见性

为自定义包使用 godoc

使用 go install 安装自定义包

自定义包的目录结构、go install 和 go test

通过 Git 打包和安装

Go 的外部包和项目

在 Go 程序中使用外部库

结构体定义

使用工厂方法创建结构体实例

使用自定义包中的结构体

带标签的结构体

匿名字段和内嵌结构体

方法

类型的 String() 方法和格式化描述符

垃圾回收和 SetFinalizer

当前位置:

首页>>

技术小册>>

go编程权威指南(二)

小册名称:go编程权威指南(二)

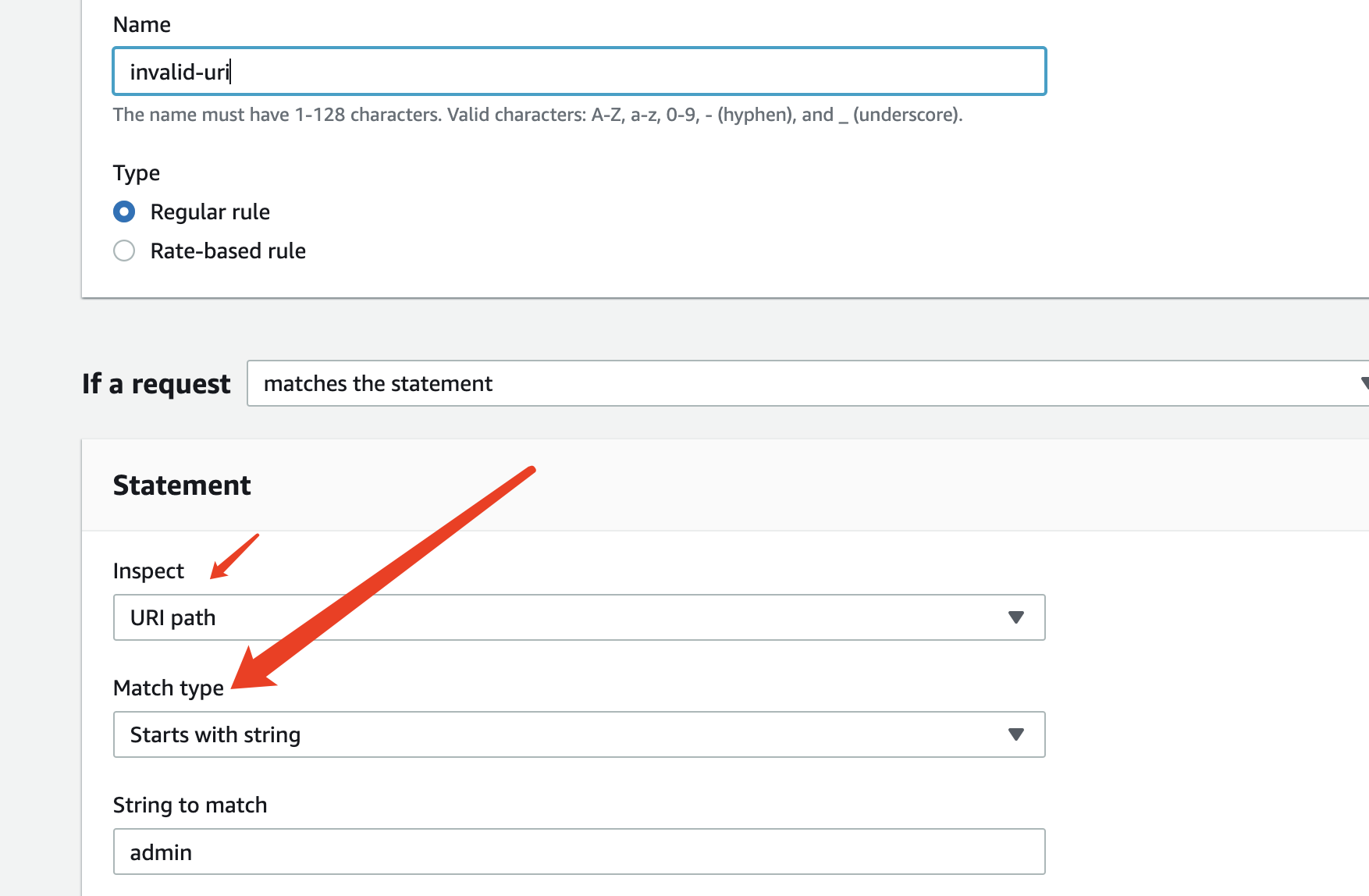

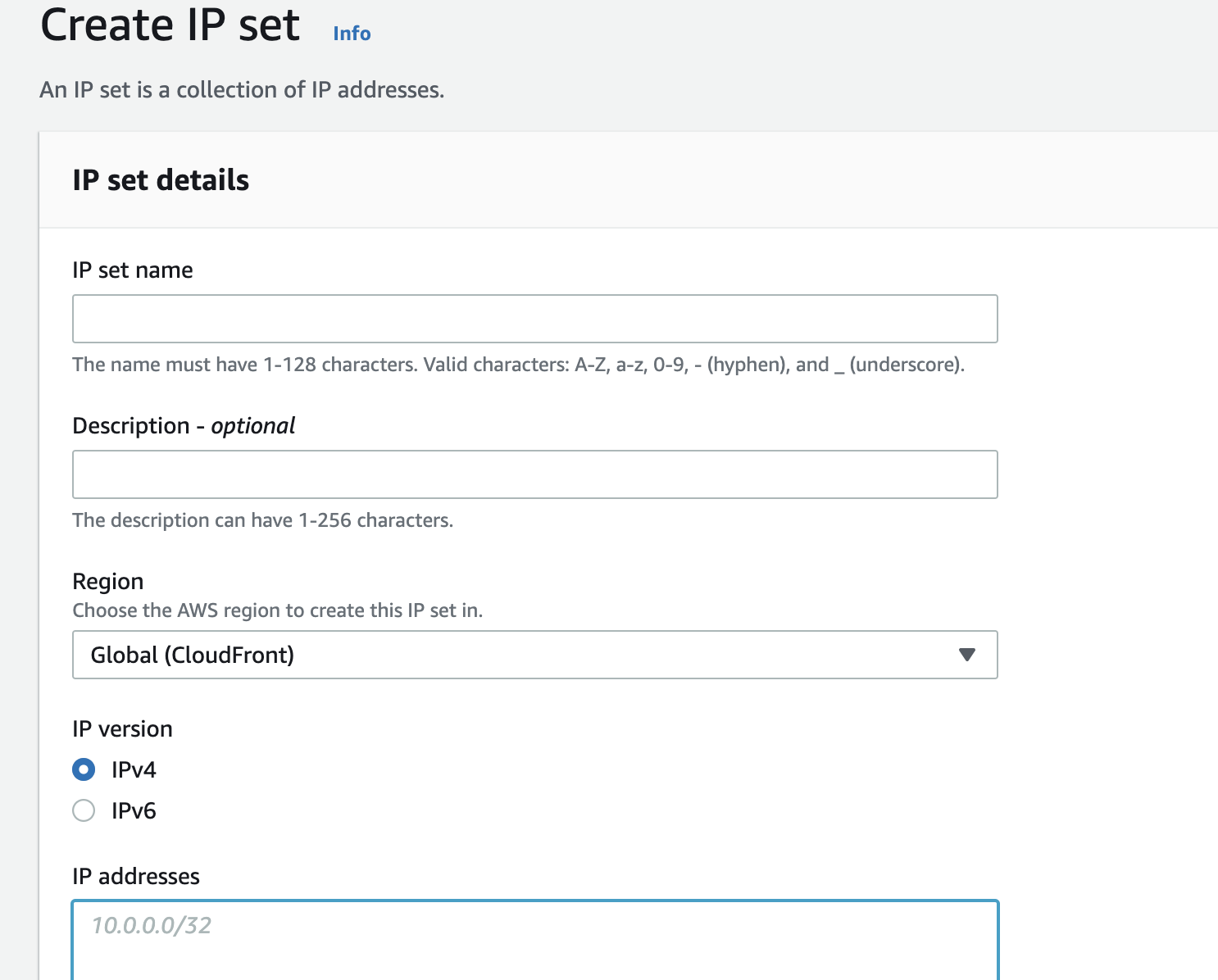

**WAF介绍** Amazon WAF 是 web 应用程序防火墙,它能够监控转发到 Amazon CloudFront 分配或 Application Load Balancer 的 web 请求。还可以使用 Amazon WAF 根据您指定的条件 (例如请求的来源 IP 地址或请求中的值) 阻止或允许请求。 ------------ Amazon WAF是一种 Web 应用程序防火墙,可以监视转发到受保护 Web 应用程序资源的 HTTP (S) 请求。您可以保护以下资源类型: 亚马逊 CloudFront前端资源 Amazon API Gateway I Application Load Balancer Amazon AppSyncGraphQL AP Amazon Cognito 用户池 ------------ **规则范围** Amazon WAF规则定义如何检查 HTTP (S) Web 请求以及当请求符合检查标准时对请求采取的操作。只能在规则组或 Web ACL 的上下文中定义规则。 您可以定义检查标准的规则,如下所示: * 可能是恶意的脚本。攻击者会嵌入可以利用 Web 应用程序漏洞的脚本。这称为跨站脚本攻击(XSS)。 * 请求源自的 IP 地址或地址范围。 * 请求源自的国家/地区或地理位置。 * 请求的指定部分的长度,例如查询字符串。 * 可能是恶意的 SQL 代码。攻击者会尝试通过在 Web 请求中嵌入恶意 SQL 代码从数据库提取数据。这称为 SQL 注入。 * 请求中出现的字符串,例如,在 `User-Agent` 标头中出现的值或是在查询字符串中出现的文本字符串。您还可以使用正则表达式 (regex) 指定这些字符串。 * Web ACL 中之前的规则已添加到请求中的标签。 ------------ **WAF术语** * **Web ACL** — 可以使用 Web 访问控制列表 (ACL) 来保护一组Amazon资源。可以创建 Web ACL 并通过添加规则来定义其保护策略。规则定义检查 Web 请求的标准,并指定对符合其标准的请求采取的操作。还可以为 Web ACL 设置默认操作,该操作指示是阻止还是允许通过规则尚未阻止或允许的任何请求。 * **规则** — 每条规则都包含一条定义检查标准的声明,以及 Web 请求符合标准时要采取的操作。当 Web 请求满足条件时,这是一个匹配。可以配置规则来阻止匹配的请求、允许它们通过、计数请求或对它们运行CAPTCHA控件。 * **规则组**\-可以单独使用规则,也可以在可重复使用的规则组中使用规则。 Amazon托管规则和Amazon Web Services Marketplace卖家提供托管规则组供您使用。还可以定义自己的规则组。 ------------ **创建一个WEB ACL** 填写基本信息,名称,描述  添加规则,选择一个rule builder为例:  选择阻止:  如,我们设置阻止以url以admin开始的请求。 ------------ 类似于上面的步骤,我们还可以添加设置ip集,设置允许访问或阻止访问。 如, 某应用程序只允许公司ip的内部员工访问,则可以通过WAF来限制访问来源。 可以在添加规则的时候选择IP集的允许或阻止,可以限制指定ip,或者是ip范围。  ------------ 通过前面的uri的方式,也可以设置某些api禁止外部访问,只允许某个服务器的域名访问。 可以添加更多复杂的正则匹配来灵活自定义请求访问控制。 ------------ **Amazon Shield服务:** 您可以使用Amazon WAFWeb 访问控制列表 (Web ACL) 可帮助最大限度地减少分布式拒绝服务 (DDoS) 攻击的影响。为了进一步防御 DDoS 攻击,Amazon还提供Amazon Shield Standard和Amazon Shield Advanced. hield 检测到的攻击类别包括以下几种: * **网络容量攻击 (layer 3)**— 这是基础设施层攻击媒介的子类别。这些向量试图使目标网络或资源的容量饱和,从而拒绝向合法用户提供服务。 * **网络协议攻击 (layer 4)**— 这是基础设施层攻击媒介的子类别。这些媒介滥用协议来拒绝向目标资源提供服务。网络协议攻击的一个常见例子是 TCP SYN 泛洪,它会耗尽服务器、负载均衡器或防火墙等资源的连接状态。网络协议攻击也可能是巨大的。例如,较大的 TCP SYN 泛洪可能意在使网络容量饱和,同时耗尽目标资源或中间资源的状态。 * **应用程序层攻击 (第 7 层)**— 此类攻击向量试图通过向应用程序充斥对目标有效的查询(例如 Web 请求泛洪)来拒绝向合法用户提供服务。 当网站有了巨大流量和IP访问量后,不可避免的会遭到黑客或者同行的恶意攻击,这通常发生在你的应用有了10w访问日活,当然,这只是一个通常的现象,为了安全起见,可以不用等到网站发展到这种程序就提前设置Shield服务。 同样,WAF和Shield服务也是收费的,如果应用规模较小,没有那么大安全隐患,或者自己的运维人员可以做好一些安全防范措施时,不使用这些服务,肯定会减少一定的成本。

上一篇:

AWS之IAM

下一篇:

AWS之Lambda

该分类下的相关小册推荐:

go编程权威指南(三)

Go-Web编程实战

Go Web编程(上)

GO面试指南

深入浅出Go语言核心编程(六)

Go语言从入门到实战

深入解析go语言

深入浅出Go语言核心编程(五)

企业级Go应用开发从零开始

深入浅出Go语言核心编程(四)

从零写一个基于go语言的Web框架

Go Web编程(下)